VPN 정의에 대해 알아보자!

안녕하세요!

이제 어느정도 휴가시즌이 마무리가 되고있네요!

저희에게 남은건.. 다가오는 추석뿐..

말복이 지나면 시원해질거라고 순진한 생각을 했던 저에게..

하루하루 반갑지 않은.. 국민안전처에서 폭염경보문자를 보내주시네요..T^T

그치만! 지금 저희에겐 폭염이 도대체 뭣이 중헌디!?

VPN의 정의가 중허지 뭣이 중허냐고!

오늘 제가 알려드릴 내용은 VPN에 대한 정의를 말씀드리도록 할텐데요~

한번쯤은 들어봤을 VPN은 대체 어떤건지 지금부터 알려드리도록 하겠습니다!

VPN이란?

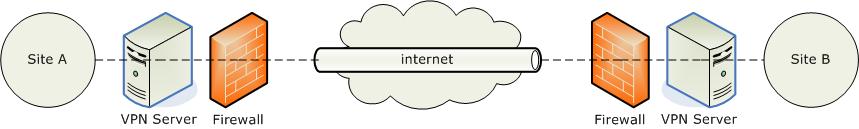

▶ VPN(Virtual Private Network)으로 인터넷들 통신사업자의 공중 네트워크를 사용자가 마치 자신의

전용회선처럼 사용 할 수 있게 하는 서비스입니다.

▶ VPN을 도입하는 기업 네트워크 관리자는 본사와 지점간의 통신을 위하여 전용선이나 프레임 릴레이 대신

가격이 저렴한 인터넷으로 대처할 수 있습니다.

▶ 인터넷 VPN은 일반적으로 터널링(Tunneling) 기법을 사용하며 이 터널은 IP패킷이 인터넷 등 공중망을

통과할 때 사용자간에 마치 터널이 뚫린 것처럼 통로를 마련하고, 이 터널을 통해 데이터를 안전하게 전송하는

것으로 이에 적용되는 보안 기술이 바로 VPN입니다.

▲ 출처 : 구글 (https://www.google.co.kr/)

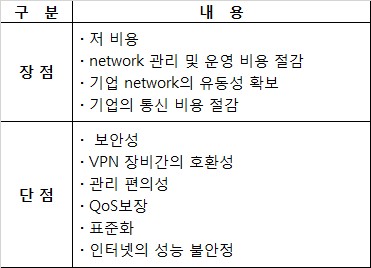

VPN의 장단점 (기존 전용망에 비해)

L2F와 L2TP

▶ L2F는 시스코에서 제안한 것으로 원격지 사용자의 홈사이트에서 주소 할당이 이뤄지며, 사용자 인증은

본사의 게이트웨이에서 이뤄집니다.

▶ 서버는 주어진 도메인과 사용자 ID를 보고 VPN 사용자임을 검증합니다.

▶ 기본적으로 PPP(Point-to-Point Protocol)를 사용하며, 인증을 위해 TACACSA+와 RADIUS를 지원합니다.

▶ L2TP는 PPTP와 시스코의 LSF 프로토콜을 통합해 만든 프로토콜입니다.

▶ L2TP는 IETF가 산업표준으로 제정한 2계층 터널링입니다.

PPTP

▶ 마이크로소프트가 주창하고 있는 PPTP(Point-to-Point. Protocol Tunneling Protocol)는 VPN을 지원하는

시큐리티 강화용 프로토콜입니다.

▶ 윈도우 NT 4.0 발표와 함께 소개된 PPTP는 인터넷에 가상의 터널을 구성하여 리모트 사용자가 인터넷으로

본사 윈도우 NT서버에 접속할 수 있게 도와줍니다.

▶ IPSec와 달리 윈도우 NT 서버 4.0과 RAS(Rem ote Access Server)를 주축으로 원격 사용자의 PPTP는

단순한 터널링 방식을 사용하므로 IPSec처럼 암호화 기법과 인증기법을 표준화하는 대신 윈도우 NT 서버의

RAS에 이미 상당부분 탑재된 보안기법을 이용하고 있습니다.

▶ TCP/IP 외에도 NetBEUI나 IPX같은 LAN 프로토콜을 지원하므로, IP만 지원하는 IPSec보다 융통성이

있습니다.

IPSec

▶ IPSec는 RFC가 인증한 프로토콜 (RFC 1825-1829)로 IETF가 TCP/IP 프로토콜 스위치에 표준 기반의

인증 및 암호화를 추가하고자 만든 것입니다.

▶ 이는 암호화 인증 및 보전, 키 관리방법 등 다양한 암호화 보안방법을 제공하고 있습니다.

▶ 특히 IPSec에는 데이터 보호를 위한 암호화, 공중망을 통한 가상회선 설정, IP 외 다른 트래픽전송을 위한

터널링, 인증 키관리 압축등의 기능도 함께 지원합니다.

IPSec의 기능

▶ IPSec는 IP 네트워킹이 가능한 모든 장비에서 사용할 수 있습니다.

▶ IPSec만을 위한 전용 게이트웨이로 사용하기 위한 장비나 라우터, 방화벽, 각종 응용프로그램이 실행되는

서버나 사용자 데스크탑 PC에서도 사용할 수 있습니다.

▶ IPSec를 구현하기 위해서는 다음 세가지 프로토콜이 필요합니다.

· AH (Authentication Header) – 패킷에 대한 인증

· ESP (Sncapsulating Security Payload) – 데이터의 암호화

· IKE (Internet Key Exchange) – 각종 파라미터 → 예를 들면, 위의 두 가지 프로토콜에서 사용 할 키에 대한

협상

▶ IPSec는 보안을 위해 ESP (Sncapsulating Security Payload)와 AH (Authentication Header) 2단계를

거칩니다. ESP는 전체 패킷을 암호화하고 전송 하기 위해 이것을 보다 큰 패킷의 내부에 배치하는 절차인

터널링 방법을 규정하는 AH는 트래픽을 암호화하는 것이 아니라 인증하는 방법을 규정합니다.

즉, AH는 각 패킷과 데이터의 무결성을 보장하며 ESP는 3중 DES (112비트)나 DES (56비트) 등의 암호화를

보장합니다.

AH (Authentication Header)

▶ AH는 IPSec에서 IP 데이터에 대한 인증서비스와 데이터 무결성 서비스를 제공합니다.

(AH는 패킷의 체크섬 결과를 포함하고 있으며 프로토콜 번호는 51번 입니다.)

▶ AH는 아래 다섯 가지 필드를 포함합니다.

· Next header field

· Payload lenght

· Secuity parameter index (SPI)

· Sequence number

· Authentication data

▶ 다섯 가지 필드 중에서 SPI는 송신자가 사용하는 보안 프로토콜에 대한 정보를 알려주며,

Authentication data는 SPI에서 정의된 암호알고리즘으로 패킷의 페이로드를 암호화하여 얻어집니다.

IPSec는 인증 기능의 향상을 위해 패킷 체크섬 계산 방법을 기존 MD5방식 대신

HMAC (Hash-based Message Authentication Code)-MD5와 HMAC-SHA 방식중 하나를 사용하고 있습니다.

ESP (Encapsulating Security Payload)

▶ ESP는 패킷의 암호화 서비스를 제공합니다.

▶ AH처럼 패킷 처리에 필요한 SA 정보를 수신자에게 알려주기 위해 SPI를 포함하고 있습니다.

▶ ESP는 다양한 암호화 알고리즘을 지원하며, 사용자는 상대방에 따라 서로 다른 암호알고리즘을 사용 할 수

있습니다.

▶ ESP에서도 인증서비스를 제공할 수 있으나 이 경우 AH와 달리 IP헤더에 대한 인증서비스는 제공하지

못합니다.

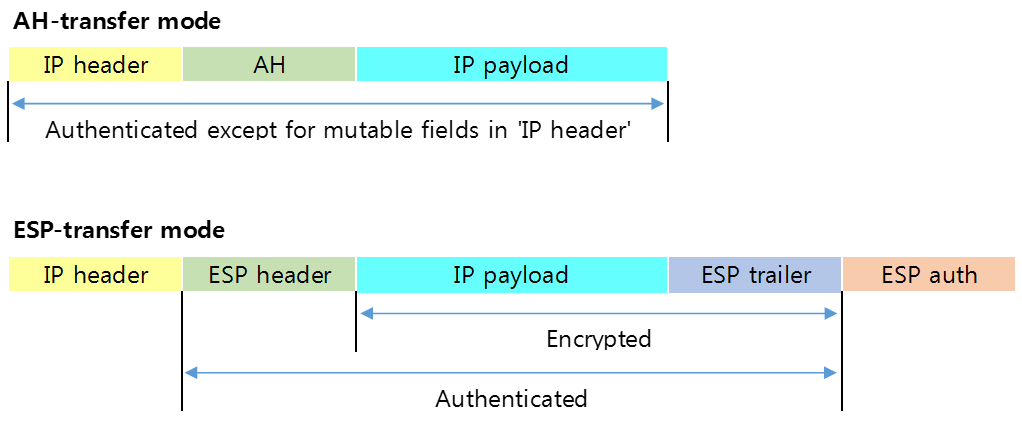

Transport Mode

▶ IP payload만 Encrypt 되고, original IP header는 변하지 않고 남아있습니다.

▶ 각 패킷에 작은 byte만 더해지는 잇점이 있으며, 이것은 Public network 상에서 device가 패킷의 마지막

Source/Destination을 볼 수 있게 해줍니다. 따라서 QoS같은 특별한 Processing을 가능하게 해줍니다.

▶ 그러나 IP header가 clear하기 때문에 4계층이상에서 Traffic를 분석할 수 있는 단점이 생깁니다.

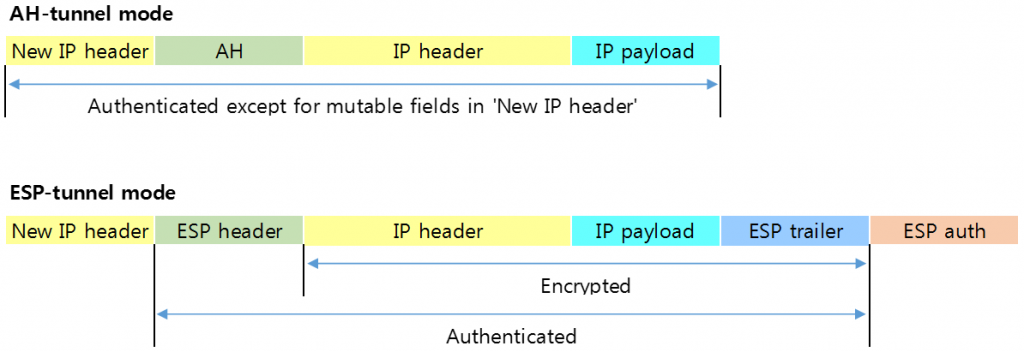

Tunnel Mode

▶ 모든 Original IP datagram이 Encrypt 되어지고 이것은 New IP 패킷의 Payload가 됩니다.

▶ 이 모드는 Router에게 lpsec proxy 처럼 동작하게 하고, Router는 Hosts대신에 Encryption을 수행합니다.

▶ Source의 Router는 패킷을 Encrypt하고 lpsec을 통해서 Forwarding합니다.

▶ Destination Router는 반대의 과정을 수행합니다.

▶ 이 모드의 잇점은 End system은 lpsec을 modyfi할 필요가 없으며, Traffic을 분석할 수 없다는 점입니다.

IKE (Internet Key Exchange)

▶ IPSec에서는 키 관리가 중요합니다. 키 관리는 IPSec와는 독립적으로 구현되므로 여러 가지 키관리

프로토콜 중에서 선택하여 사용할 수 있습니다.

▶ IPSec에서 사용 가능한 대표적인 키 관리 프로토콜로는 SIIP, Photuris, ISAKMP/Oakley 등이 있습니다.

▶ 키관리 시에는 네트워크 상에서 키의 안전한 교환, 키의 주기적인 변경에 송·수신자 간의 키 협상등을

고려하여야 합니다.

▶ IKE 프로토콜은 여러가지 변수들이 있는데, 예를 들면 알고리즘 종류, 키, 연결 유지시간 등을 협상한 후

IPSec connection을 만듭니다.

▶ 이 협상은 양단의 SG 시스템간에 UDP 프로토콜 500번 포트를 사용합니다.

Secutity Association (SA)

▶ 데이터 송수신자간에 비밀 데이터(인증되었거나 암호화된 데이터)를 교환할 때 사전에 암호알고리즘,

키 교환방법, 키 교환주기 등에 대한 합의가 이루어져야 합니다.

▶ 데이터 교환 전에 통일되어야 할 이러한 요소들을 IPSec에서는 DA로 정의합니다.

▶ 데이터 송수신자간의 안전한 통신을 위해서 적어도 하나의 SA가 필요합니다.

그러므로 패킷인증과 암호를 위해서는 SA가 선행되어야 합니다.

▶ SA는 통신을 위한 채널을 생성하는 방법에 따라서 Aggerssive Mode 와 Main Mode로 나뉩니다.

이렇게 핵심만 알아본 VPN의 정의!

다소 어려운 내용일수도 있지만, 이게 나중에는 다~ 살이되고 뼈가되는 내용이 되지 않겠습니까~?

여러분의 궁금증을 풀어드릴수 있게 항상 노력하는 아이티유가 되겠습니다 🙂

폭염이 계속 진행되고 있네요, 충분한 수분섭취와 휴식을 통해 얼마 남지않은 여름을 건강하게 보내세요!

오늘 하루도 모두모두 수고하셨습니다! 😀

yag78p

w411y8

q2ze3y

05lye3